내가 때린다고 너까지 때릴 필요는 없지, 아닌가

자업자득. 나도 너희들을 지속적으로 감시하고 있으니 너희도 나를 때리는 것은 이해한다만 너무 내 서버를 방치한 듯 싶다. 가끔 외부에서 내 서버에 원격으로 붙어야하는 일이 있는데 그때마다 brute force로 로그인이 막히는 경우가 대다수이다. 간혹 한 두번 간헐적으로 발생하던 일이 이제 하루 죙일 유지되는 경우가 많다.

아무리 내가 밉더라도 상황 봐서 해주지 꼭 중요한 시기에 막혀버리니 도저히 방관할 순 없다고 판단해서 이번에는 아예 특정 해외 IP를 막아볼 생각이다. 일부러 취약하게 유지를 하고 있다만 수준이 너무 낮아서 그런지 자기집 드나들듯 해버리니 애석할 따름이다.

가장 중요하게 생각하는 RDP 원격 데스크톱 프토로콜을 막아볼 생각이다. mstsc로 접속하는 그 프로토콜 말이다. 요즘은 GPT가 너무 잘 알려줘서 그 친구를 활용해보자. 이전에 이걸로 몇 차레 차단을 하기는 했지만 원초적인 방법으로 막아볼 생각이다.

윈도우 '참조된 계정이 현재 잠겨있어 로그인 불가' 해결 (원격 데스크톱)

GPT는 정말 사랑스러운 아이

GTP 정기 결제 뿐 아니라 요즘 AI 툴을 만든다고 API까지 결제하고 있어서 월 100달러 정도는 쓰는 것 같다. 그만큼 이제 나에게 있어서 너무나 사랑스러운 아이가 아닐 수 없다. 물론 인터넷에서 질문하는 것은 무료로 가능하지만, 그래도 충분한 답을 준다.

질문은 간단하다. 일단 내 PC에 RDP 로그인을 하는 IP를 알고 싶은데, 사실 윈도우 포렌식을 하시는 분들은 아마 기본적으로 알고있는 내용들이다. CMD나 CLI를 활용할 수 있지만 뭐, 그렇게까지 할 필요는 없으니 그냥 원칙적으로 슬슬 알아보자. 질문은 RDP 원격데스크톱 로그인 시도 IP를 알고싶다고 전달했다.

- 이벤트 뷰어 열기 및 로그 확인

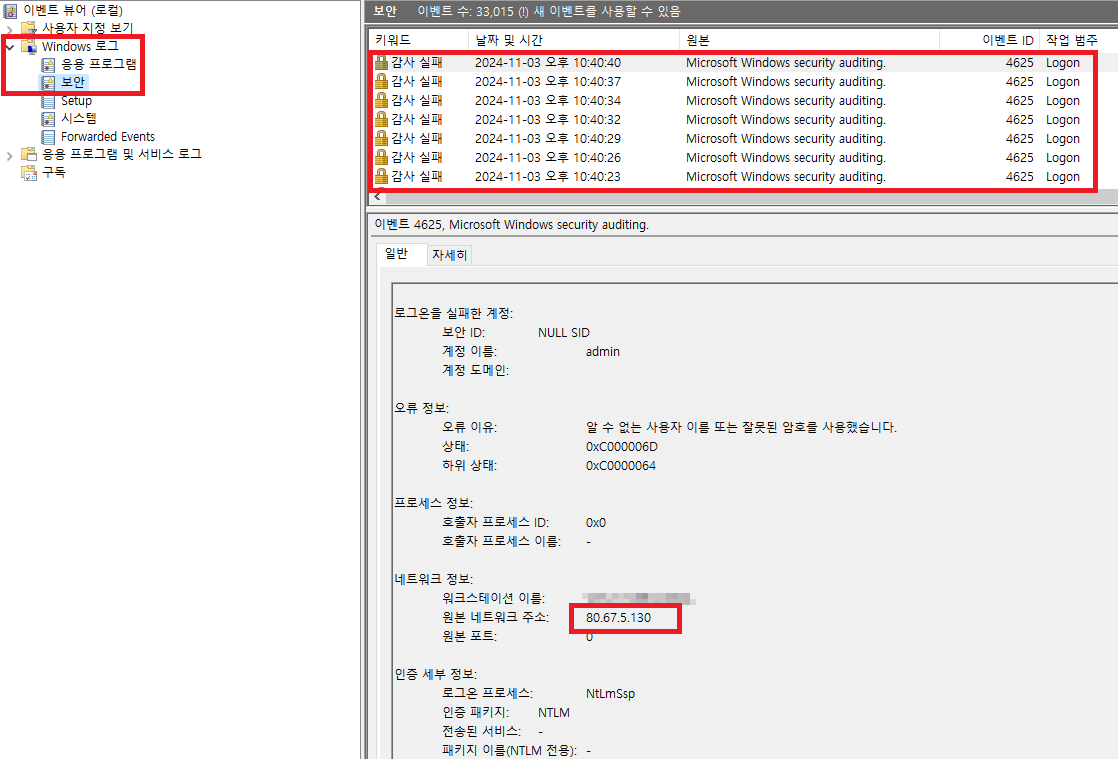

이벤트 뷰어는 'Windows 키 + R키 + eventvwr' 을 입력하거나 혹은 그냥 검색에 '이벤트 로그'를 치면 윈도우 로그 관련한 전반적인 내용을 보여준다. RDP 이벤트 로그들은 많지만 오늘은 내가 '로그인'이라는 것에 초점을 맞췄기 때문에 'Windows 로그 → 보안' 탭에서 확인을 해보려 한다.

아래 그림에서 보면 키워드 '감사 실패' 로그인을 실패했다는 내용과 함께 로그인 실패 기록을 확인할 수 있다. 3초 단위로 로그인을 시도하고 있으며, 하나 예를 들어 계정 이름은 admin에 ip 주소는 80 대역으로 (구글 서치 이슈로 전체 IP는 기재하지 않음) 로그인 시도를 했다. 오류 사유는 잘못된 암호를 사용했다는 이유이다.

비밀번호가 어렵기도 하고 ID가 일반적이지 않기 때문에 로그인 시도는 거의 불가능 하다. 하지만 이 친구들 때문에 내가 로그인을 못하는 상황이 발생해 차단하고자 한다. 80 대역은 스웨덴 IP인데 공격 서버는 아니고 아마 이 서버 또한 취약점을 통해 봇넷으로 활동하고 있을 가능성이 높다. 내 알바는 아니니 혼좀 내줘야겠다.

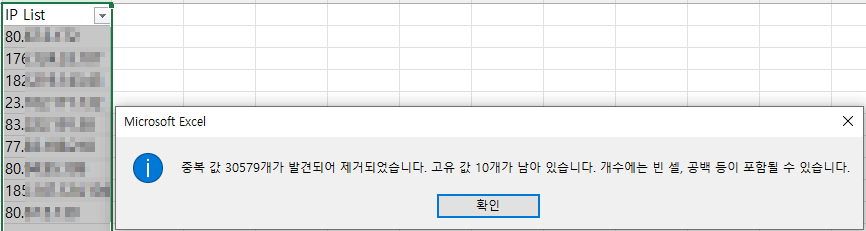

총 3만개가 넘는 로그가 존재하는데, 진짜 어이가 없는 것은 3일치 로그만 뽑은 것이 저정도인 것이다. 아무리 공격을 마음대로 하라고 열어놓은 서버라고는 하지만 주인도 못들어가게 하면 어쩌나 싶다. 일단 출발지가 국내도 있어서 모자이크 처리를 해두었다. 엑셀로 뽑는 방법은 여러가지가 있지만 GPT한테 보안 로그 중 이벤트 4625 (실패 로그)의 원본 네트워크 주소를 알려달라고 하면 된다.

모든 컴퓨터에서 가능한 부분은 아니겠지만, 내 서버 기준에서는 아래 명령어를 사용 후 엑셀로 컨버팅 하거나 그냥 복사 붙여넣기 후 중복 제거해주면 된다. 다양한 방법이 있으니 GPT한테 물어보는 것이 편합니다. 포렌식 하시는 분들이면 뭐 그냥 하실 부분이기에, 입맛에 맞게 쓰시길 바랍니다.

* wevtutil qe Security "/q:*[System[(EventID=4625)]]" /f:text | findstr /C:"원본 네트워크 주소" > output.txt

윈도우 방화벽으로 특정 IP 막기

'인바운드 규칙 → 새 규칙 → 사용자 지정 → 모든 프로그램 → 범위 (원격 IP 주소 할당) → 연결 차단' 에 보면, 범위를 지정할 수 있다. 여기에 이제부터 '4625' 이벤트 ID를 추려서 모두 넣어줄 생각이다. 사실상 치고박고 싸우는 것인데, 한 번에 해외 IP를 막아도 되고 내 핸드폰 테더링 IP와 자주 접속하는 PC의 IP만 허용하는 화이트리스트도 좋지만 언제 어디서 접속할 줄 몰라서 그냥 패스하려 한다.

이틀정도 지켜봤는데 IP를 차단하면 바로 다른 클라우드 띄어서 같은 친구가 공격을 하고 있다. 공격 방식이나 ID를 보면 같은 친구라는 것을 알 수 있다. 현재까지 수집된 IP는 14개이고 모두 클라우드 IP 성격을 띄고 있다. 공격자 서버면 나도 같이 들어가볼텐데, 추적해보면 개인이 쓰고 있는 서버라 그냥 냅두기로 했다.

하나 IP를 확인해보면 이 친구는 윈도우 2016 서버를 사용하고 있는데, 열려있는 포트를 보니 어떤 취약점으로 줘터졌는지 감이 온다. 네덜란드 친구라 뭐 어쩔수는 없어보이지만 제발 서버 관리좀 해주길 바란다. 공격 IP 수집해서 모니터링이나 해야겠다. 심심한 상황인데 아주 잘 된 것 같다.

'유부남의 이것저것 > IT' 카테고리의 다른 글

| 위협 IP - OSINT 구글 검색 결과 검토 (Suspicious ip 80.67.5.130) (2) | 2025.02.12 |

|---|---|

| 레이저 키보드, 매크로 시냅스 설정 방법 - 바람의나라 클래식 단속과 정지 (36) | 2024.11.15 |

| 오픈AI SORA(소라), 인공지능 유튜브 영상 제작 '텍스트 to 비디오' 서비스 (0) | 2024.02.20 |

| 넷플릭스 동시접속 기준? 가족 공유 계정 TV 2개 이상 등록하기 (0) | 2024.01.18 |

| [해결] '로그온 시도나 암호 변경 시도를 너무 많이 했기 때문에, 계정 잠김' - 윈도우 방화벽 / 계정 아이디 변경 (2) | 2023.12.29 |